Informationssicherheitssoftware

Schützen Sie Ihre Informationswerte, managen Sie Risiken. Informationssicherheitsmanagementsystem gemäß ISO 27001.

Cyberbedrohungen nehmen täglich zu, und Datenpannen verursachen erhebliche Kosten. Ein systematischer Ansatz ist unerlässlich, um Ihre Informationswerte zu schützen. Die TOKU Informationssicherheitssoftware ermöglicht Ihnen dank ihrer ISO 27001-konformen Struktur die Verwaltung all Ihrer ISMS-Prozesse – von der Bestandsaufnahme und Risikoanalyse bis hin zum Kontrollmanagement und der Reaktion auf Sicherheitsvorfälle – auf einer einzigen Plattform.

Aktuelle Herausforderungen

- Das Anlagenverzeichnis ist nicht aktuell.

- Die Risikoanalyse wird in Excel durchgeführt.

- manuelle SOA-Verfolgung

- Sicherheitsvorfälle werden nicht protokolliert.

- Die Einhaltung des Datenschutzgesetzes ist schwer zu erreichen.

TOKU-Lösung

- Dynamisches Anlageninventar

- Automatische Risikobewertung

- 114 Checkpoint-SOA-Tracking

- Vorfallmanagement und Reaktion

- Integriertes DSGVO-Modul

Zuverlässige Informationssicherheit

Anlageninventar

Klassifizieren Sie alle Ihre Informationsbestände, weisen Sie ihnen Verantwortliche zu und definieren Sie ihre Beziehungen.

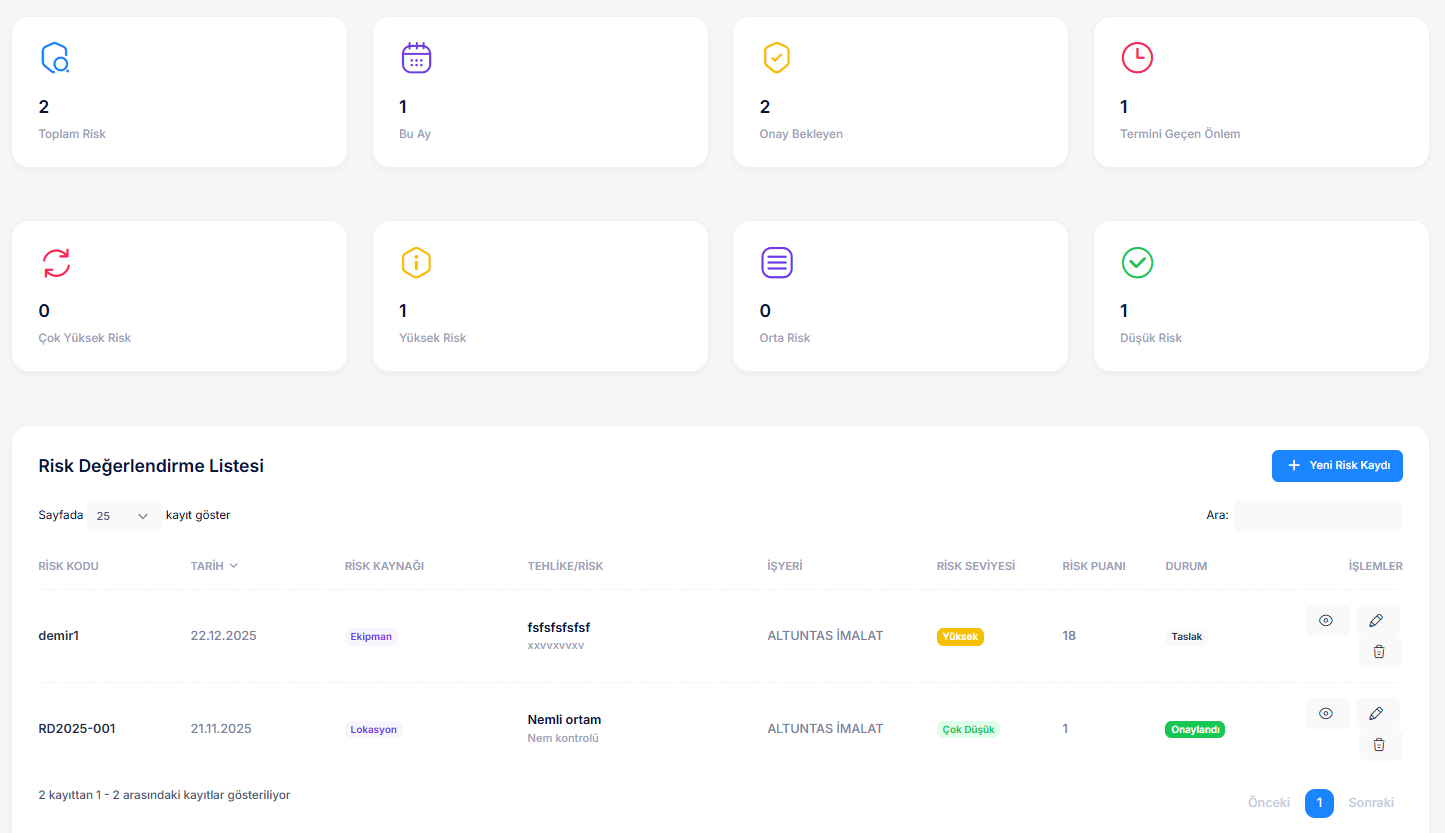

Risikomatrix

Bedrohungen und Schwachstellen analysieren, Risiken bewerten und Handlungsentscheidungen dokumentieren.

SOA-Management

Ermitteln Sie die Anwendbarkeit der in Anhang A aufgeführten Kontrollen und überwachen Sie deren Umsetzungsstatus.

DSGVO-Integration

Personendatenbestand, VERBİS-Benachrichtigung und Informationstextverwaltung.

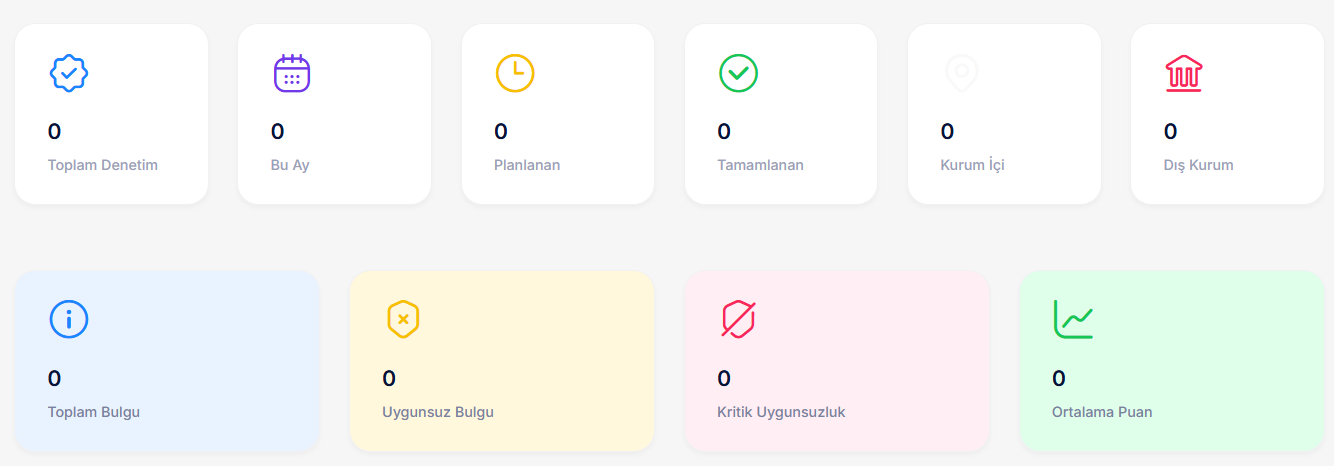

Systemabbilder

Greifbare Ergebnisse

Ergebnisse, die Sie mit einem Informationssicherheitssystem erzielen werden

ISO 27001-Zertifikat

ISMS-Dokumentation bereit für die internationale Informationssicherheitszertifizierung.

Risikominderung

Deutliche Reduzierung des Risikos von Cyberangriffen, Datenlecks und Betriebsunterbrechungen.

DSGVO-Konformität

Vollständige Einhaltung der Datenschutzgesetze und der VERBİS-Meldepflichten.

Informationssicherheitsmodule

Vermögensverwaltung

Inventarisierung und Klassifizierung von Informationsbeständen.

Risikobewertung

Bedrohungs- und Schwachstellenanalyse, Risikobewertung.

Kontrollmanagement

Prüfungen gemäß Anhang A und Überwachung der Umsetzung.

Vorfallmanagement

Erfassung und Reaktion auf Sicherheitsvorfälle.

Richtlinienmanagement

Sicherheitsrichtlinien und -verfahren.

Zugriffsverwaltung

Benutzerberechtigungen und Zugriffskontrolle.

Hauptmerkmale

Anlagenübersicht

Informationsressourcen und Beziehungen

Risikomatrix

Visuelle Risikobewertung

SOA-Tracking

Anwendbarkeitserklärung

Berichterstattung

Management- und Prüfberichte

Schützen Sie Ihre Daten.

Fordern Sie eine Demo für professionelles Informationssicherheitsmanagement an.