Logiciel de sécurité de l'information

Protégez vos actifs informationnels, gérez les risques. Système de gestion de la sécurité de l'information conforme à la norme ISO 27001.

Les cybermenaces augmentent chaque jour et les violations de données engendrent des coûts considérables. Une approche systématique est essentielle pour protéger vos actifs informationnels. Le logiciel de sécurité de l'information TOKU , conforme à la norme ISO 27001, vous permet de gérer l'ensemble de vos processus de gestion de la sécurité de l'information (GSSI), de l'inventaire des actifs et l'analyse des risques à la gestion des contrôles et la réponse aux incidents, sur une plateforme unique.

Défis actuels

- L'inventaire des actifs n'est pas à jour.

- L'analyse des risques est réalisée sous Excel.

- Suivi manuel SOA

- Les incidents de sécurité ne sont pas consignés.

- Le respect de la loi sur la protection des données personnelles est difficile à obtenir.

Solution TOKU

- Inventaire d'actifs dynamique

- Évaluation automatique des risques

- Suivi SOA du point de contrôle 114

- Gestion et réponse aux incidents

- Module RGPD intégré

Sécurité de l'information fiable

Inventaire des actifs

Classifiez tous vos actifs informationnels, attribuez-leur des propriétaires et définissez leurs relations.

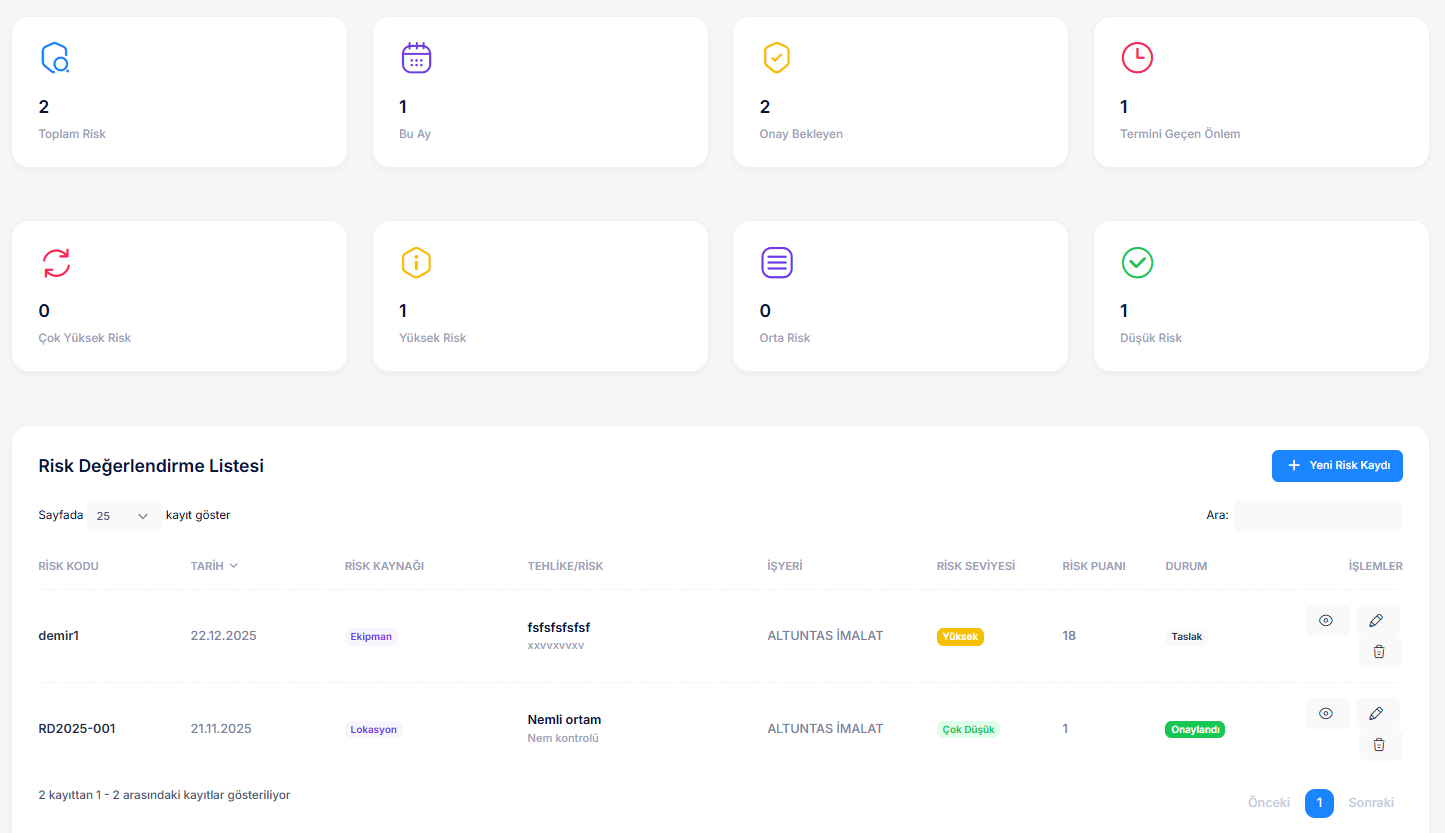

Matrice des risques

Évaluer les menaces et les vulnérabilités, noter les risques et consigner les décisions prises.

Gestion SOA

Déterminer l’applicabilité des contrôles de l’annexe A et surveiller leur état de mise en œuvre.

Intégration au RGPD

Inventaire des données personnelles, gestion des notifications VERBİS et des textes d'information.

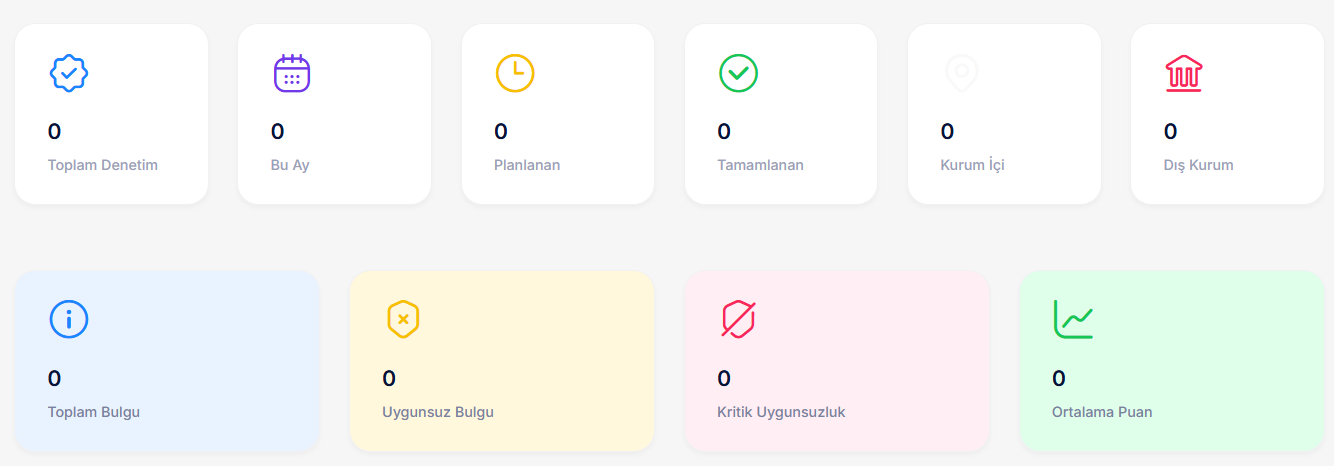

Images système

Résultats concrets

Résultats que vous obtiendrez avec un système de sécurité de l'information

Certificat ISO 27001

Documentation du SMSI prête pour la certification internationale en matière de sécurité de l'information.

Réduction des risques

Réduction significative du risque de cyberattaques, de violations de données et d'interruptions d'activité.

Conformité au RGPD

Respect total de la législation sur la protection des données personnelles et de la notification VERBİS.

Modules de sécurité de l'information

Gestion d'actifs

Inventaire et classification des actifs informationnels.

L'évaluation des risques

Analyse des menaces et des vulnérabilités, évaluation des risques.

Gestion du contrôle

Annexe A : Contrôles et suivi de la mise en œuvre.

Gestion des incidents

Enregistrement et intervention en cas d'incident de sécurité.

Gestion des politiques

Politiques et procédures de sécurité.

Gestion des accès

Autorisations des utilisateurs et contrôle d'accès.

Caractéristiques principales

Carte des actifs

Ressources et relations informationnelles

Matrice des risques

Évaluation visuelle des risques

Suivi SOA

Déclaration d'applicabilité

Signalement

Rapports de gestion et d'audit

Protégez vos données.

Demandez une démonstration de gestion professionnelle de la sécurité de l'information.